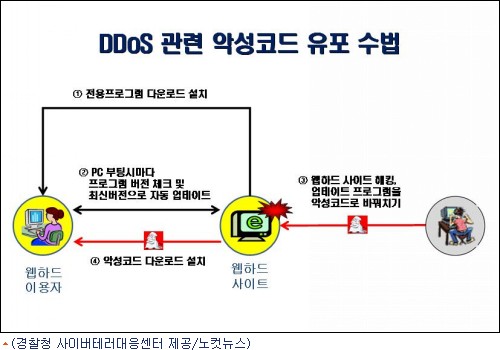

지난 7일부터 9일까지 3차례에 걸쳐 실행된 디도스(DDos) 공격은 국내 웹하드 업체를 통해 최초 악성코드가 유포됐으며 4단계의 치밀한 공격경로를 거친 것으로 경찰조사결과 드러났다.

경찰청 사이버테러대응센터는 DDos공격에 사용된 좀비컴퓨터를 분석한 결과 부산과 서울에 근거를 둔 국내 웹하드 사이트를 통해 악성코드에 최초 감염됐다고 27일 밝혔다.

1

1

공격을 감행한 해커들은 이들 웹하드 사이트를 해킹해 악성코드를 심어놓은 뒤 이용자들이 정상적인 업그레이드를 진행할 때 자동적으로 악성코드에 감염되도록 했다.

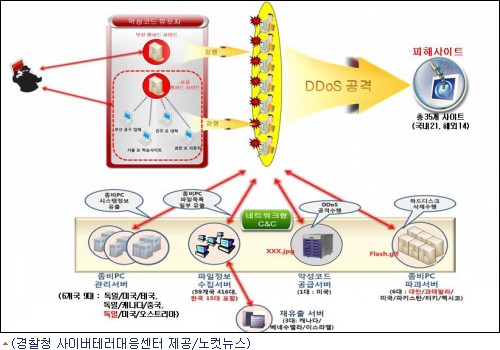

이렇게 악성코드에 감염된 좀비컴퓨터는 독일과 미국, 오스트리아, 태국 등 전세계에 퍼져있는 4개그룹의 C&C(command&control)서버에 순차적으로 접속하게 된다.

''좀비컴퓨터 관리서버''->''파일정보 수집서버''->''악성코드 공급서버''->''좀비컴퓨터 파괴서버'' 등 네트워크화된 4단계 C&C서버는 치밀하게 연결돼 DDos 공격에서 각자의 역할을 수행했다.

우선 독일과 미국, 태국 등에 위치한 ''좀비컴퓨터 관리서버''는 웹하드 사이트를 통해 최초 감염된 좀비컴퓨터들과 교신하며 위치를 파악한 뒤 좀비컴퓨터들이 2번째 C&C서버 그룹인 ''파일정보 수집서버''에 접촉하도록 하는 안내자 역할을 했다.

이어 ''파일정부 수집서버''는 좀비컴퓨터 내부에 있는 파일목록을 유출하도록 명령을 내렸으며, 이렇게 유출된 파일목록은 다시 캐나다와 베네스엘라, 이스라엘에 있는 서버로 재유출됐다.

2

2

다음으로 앞에 두 가지 서버의 명령받은 좀비컴퓨터는 다시 ''악성코드 공급서버''에 접속해 실제 DDos 공격을 수행하는 악성코드를 다운받아 공격을 수행했다.

''악성코드 공급서버''는 ''XXX.jpg''라는 파일명으로 그림파일로 위장한 파일을 좀비컴퓨터에 전송한 것으로 드러났으며, 이 서버는 미국 서부에 위치한 한 농장 홈페이지에 숨겨져 있었다.

경찰은 미국 FBI 소속 사이버수사조직인 ''DDos 사건 TF팀''에 이를 통보했으며, 이 농장의 컴퓨터 서버를 압수해 분석작업을 벌이고 있다고 밝혔다.