11

11

안드로이드 기반 스마트폰에 착신된 문자 메시지를 실시간 감시·수집하는 악성앱(스파이앱)이 발견 됐다.

20일 잉카인터넷 대응팀은 "교묘한 방법으로 사용자를 속여 악성앱을 설치하게 한 뒤 사용자의 문자 메시지를 실시간으로 감시 및 수집하는 스파이앱이 발견 됐다"고 밝혔다.

잉카인터넷 대응팀에 따르면 삼성전자의 발신번호로 위장한 문자메시지를 보내 마치 안드로이드 운영체제의 최신 업그레이드 내용인양 사용자를 현혹시켜 악성앱(스파이앱)을 설치 하게 하는 시도가 발견 되었다고 전했다.

해당 문자메시지는 "애플리케이션 실행 속도 관련 최신 업그레이드가 필요합니다" 라는 내용과 단축 URL주소가 포함되어 있다.

문자메시지에 포함된 URL주소를 누르면 'Androicall.apk' 라는 파일을 서버에서 다운로드 하게 된다.

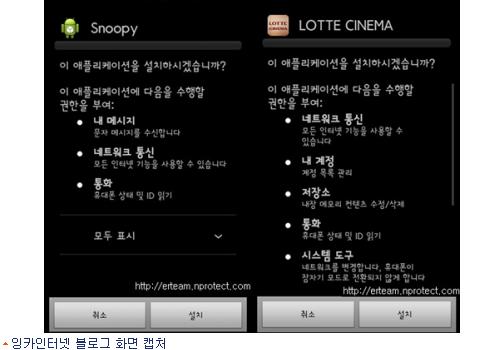

사용자가 다운로드된 앱을 클릭하면 'Snoopy' 라는 앱이 설치가 되는데 이 앱은 설치된 스마트폰의 문자메시지 수신 권한, 인터넷 사용 권한, 휴대폰 상태 읽기 권한 등의 개인정보 탈취기능을 수행한다.

해당 악성앱에 감염 되면 외부 특정 서버와 통신을 수행하며 문자메시지(SMS)가 수신 될 경우 리시버가 동작하여 문자 메시지를감시하고 수집하게 된다.

그리고 수집된 문자메시지는 Send 서비스를 통해 외부 서버로 유출 된다.

삼성전자 사칭 스파이앱 외에 롯데시네마로 위장된 스파이앱 또한 발견 되었다.

이 앱은 롯데시네마의 아이콘으로 교묘하게 위장 되어 해당앱이 설치 되면 무료 영화 관람권 쿠폰 발급 이벤트 라는 화면을 보여주어 사용자를 현혹시킨다.

이 악성앱에 감염된 상태에서 문자메시지가 수신 되면 스마트폰의 전화번호와 모든 문자메시지가 수집·유출 된다.

잉카인터넷측은 "안드로이드 기반 스마트폰 사용자가 빠른 속도로 늘고 있는 가운데 악성앱들이 소액결제를 유도하는 형태와 모바일 디도스 기능을 수행하는 좀비 스마트폰용 공격 형태, 스마트폰 뱅킹앱을 사칭하는 금융피싱사기 형태에서 문자메시지등의 개인정보 탈취 형태로 사이버 보안 위협이 다양하게 진화하고 있다"며 "스마트폰 이용자들은 모바일 보안의 중요성을 깨닫고 의심이 가는 단축URL 주소는 클릭을 하지 않는 등의 보안습관이 필요하다"고 말했다.