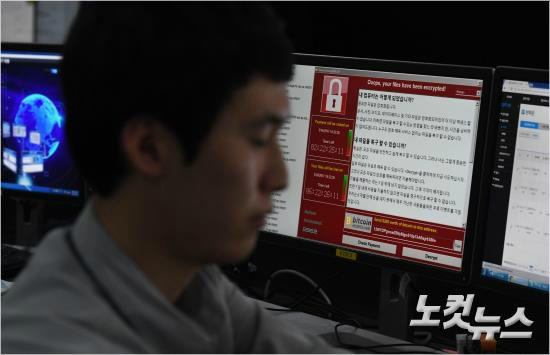

16일 오전 서울 송파구 한국인터넷진흥원(KISA)종합상황실에서 직원들이 '랜섬웨어' 감염을 예방하기 위해 보안조치사항을 점거하고 있다. (사진=이한형 기자)

16일 오전 서울 송파구 한국인터넷진흥원(KISA)종합상황실에서 직원들이 '랜섬웨어' 감염을 예방하기 위해 보안조치사항을 점거하고 있다. (사진=이한형 기자)

랜섬웨어가 12일 영국을 시작으로 미국과 유럽은 물론 아시아에서는 중국을 중심으로 전염병처럼 강타하고 있다. 국내의 경우 주말이 낀데다 사이버테러 대응 체계가 어느정도 갖춰지면서 피해 확산은 크지 않은 상황이다.

16일 한국인터넷진흥원(KISA)에 따르면, 지난 13일부터 16일 오전 8시 기준 감염 의심 접수는 13건, 감염 신고는 10건으로 집계됐다. 국내공격은 일단 주춤한 상태다. 하지만 랜섬웨어 변종이 출현해 기승을 부리고 있고 인터넷 네트워크 특성상 안심하기는 이르다.

◇ 워너크라이 랜섬웨어에서 북한 소행 증거 발견?이런가운데 이번 대규모 사이버 공격이 북한과의 연관성이 의심된다는 보고가 잇따라 나오고 있다.

글로벌 보안기업인 카스퍼스키와 시만텍은 워너크라이(WannaCry) 랜섬웨어가 라자루스 그룹(Lazarus Group)이라는 북한의 비밀 해커집단과 연결되었을 가능성을 발견했다고 밝혔다.

워너크라이 초기 버전에서 발견한 기술이 지난 2014년 소니 픽처스를 해킹하고 2015년에는 방글라데시 중앙은행에 침입해 8100만달러를 인출해간 백도어 코드와 흡사하다는 것이다. 라자루스 그룹이 해킹 작업에 비트코인(Bitcoin)을 사용하는 것도 유사한 방식으로 지목됐다.

이같은 유사성은 구글 보안 연구원인 닐 메타(Neal Mehta)가 처음 발견한 이후 UAE의 코매 테크놀로지(Comae Technologies) 등 각국의 보안 전문가들이 유사성을 속속 밝혀내며 북한 소행 가능성을 뒷받침하고 있다.

전문가들은 그러나 코드가 흡사하다고 해서 동일한 해커그룹의 소행이라고 단정지을 수는 없다고 지적했다. 현 단계에서는 위장술일 가능성도 배제할 수 없다는 것이다.

국내 한 보안업체 전문가는 "전혀 다른 해커 그룹이 일부러 라자루스 그룹의 백도어 코드를 재사용해 공격자 추적에 혼선을 주려는 의도일 수도 있다"며 "조심스러운 것은 초기 코드의 유사성과 별개로 북한과 연결되어 있다고 단정 짓기는 아직 이르다"고 말했다.

카스퍼스키도 블로그를 통해 "전세계의 다른 연구자들이 워너크라이 초기 버전에 대한 더 많은 사실을 밝히는 것이 중요하다"고 전했다.

카스퍼스키는 수년간 라자루스 그룹을 추적해왔다. 지난 4월 2015~2016년 라자루스 그룹에 대한 추적 보고서 '언더 더 후드(Under the Hood)'를 내놓은 바 있다. 보고서는 "(라자루스 그룹의)이같은 수준은 사이범 범죄 세계에서 일반적으로 찾아보기 힘든 세련미를 가졌다. 조직 운영 단계에서 엄격한 통제가 필요하기 때문"이라며 "공격에서 북한의 IP주소 흔적을 발견했다"고 밝힌 바 있다.

일각에서는 미국가안보국(NSA)를 해킹한 그룹이 이번 랜섬웨어를 만들었을 것이라는 주장도 나오고 있지만 아직까지 해킹 그룹 '쉐도우 브로커(Shadow Brokers)'에 대해 알려진 것이 거의 없다.

16일 오전 서울 송파구 한국인터넷진흥원(KISA)종합상황실에서 직원들이 '랜섬웨어' 감염을 예방하기 위해 보안조치사항을 점거하고 있다. (사진=이한형 기자)

16일 오전 서울 송파구 한국인터넷진흥원(KISA)종합상황실에서 직원들이 '랜섬웨어' 감염을 예방하기 위해 보안조치사항을 점거하고 있다. (사진=이한형 기자)

◇ "북한이나 유명 해커에게 책임 돌리는 면죄부 안돼"워너크라이 랜섬웨어는 현재 150개국 약 20만대의 병원과 정부, 기업 컴퓨터를 공격해 무력화시키고 있다.

이번 랜섬웨어의 '북한 연계성'은 보안업계가 미국 정부를 비판하고 있던 시기에 나온 것이어서 그 배경에도 관심이 쏠리고 있다.

워너크라이 잇스플로잇은 미국가안보국(NSA)이 전세계 정부기관 등을 상대로 취약점을 이용한 사이버 감시 및 해킹 도구를 해킹 그룹인 '쉐도우 브로커(Shadow Brokers)'에 의해 상당수 탈취당하면서 유출됐다. 워너크라이는 NSA의 해킹툴과 기존 랜섬웨어를 결합시켜 만들어 파괴력을 키운 것이 특징이다.

가장 큰 희생양이 된 마이크로소프트는 미국 정부를 강하게 비난하고 나섰다. 최고법률책임자(CLO) 브래드 스미스는 블로그를 통해 "이번 공격은 정부가 취약점을 몰래 숨겨두면 왜 안되는지 보여주는 사례"라며 "결국 미국정부의 손을 거친 공격은 광범위한 피해를 입혔다. 재래식 무기인 토마호크 미사일 일부를 도난당한 미군과 같은 꼴"이라고 비판했다.

미국정부가 애초에 감시 및 해킹툴을 만들이 않았거나 해킹보안을 철저히 했다면 벌어지지 않았을 일이라는 지적이다.

그는 "국가는 물리적 무기를 다루는 것과 마찬가지로 사이버 무기를 신중하게 다루어야 할 것"이라며 "정부가 이러한 취약점을 감추고 공격을 감행할 때 발생할 민간인 피해를 고려해야 한다"고 덧붙였다.

보안기업 인텔리시큐어(Intelisecure)의 CTO인 제레미 윗콥(WittKop)도 정부가 사이버 무기를 비축해야 한다면 보안을 더 강화해야 한다고 지적했다.

그는 "정부는 핵무기와 같은 무기에 대한 책임감을 가지고 있듯이 그것이 잘못된 사람들의 손에 넘어가지 않도록 해야 한다"며 "많은 피해를 줄 수 있는 무언가를 만들려 한다면 해킹이나 유출 등으로부터 확실한 보호조치를 해야할 것"이라고 비판했다.

마이크로소프트는 앞서 지난 2월 RSA 2017 보안 컨퍼런스에서 정부가 (사이버 무기)소프트웨어를 비축하거나 판매 또는 이용하지 않고 소프트웨어 제작자에게 취약점을 보고하도록 하는 내용의 '디지털 제네바 협정(Digital Geneva Convention)'이 필요하다고 주장한 바 있다.

고려대 김승주 정보보호대학원 교수는 CBS <시사자키>와의 인터뷰에서 "아무리 유명한 해커들이 공격을 했다고 하더라도 막을 수 있는 방법은 있다"면서 "북한이 했다고 해서 유명한 해커가 했다고 해서 어떤 면죄를 받으려는 그런 생각은 버려야 할 것"이라고 말했다.

김 교수는 "앞으로 초연결성의 4차 산업혁명 시대가 오면 이번처럼 악성코드가 한 번 퍼질 경우 모든 산업 시스템이 모두 마비될 수 있기 때문에 반드시 대응책을 마련해야 한다"고 강조했다.